Dans cet article, nous présentons les ports réseaux utilisés par FreePBX.

Il s’agit des ports par défaut. Ces ports peuvent être modifiés. Nous indiquerons où et comment les modifier.

Cette page permet d’identifier les ports réseaux qui devront être ouverts sur votre firewall d’entreprise si vous souhaitez donner accès à votre PBX aux utilisateurs externes.

Accès administrateur

| Port | TCP/UDP | Usage | Sécurité |

| 22 | TCP | Console SSH | Ne pas ouvrir sur l’extérieur |

| 80 | TCP | Interface web d’administration (HTTP) | Devrait être désactivé |

| 443 | TCP | Interface web d’administration (HTTPS) | Limiter l’accès |

| 1194 | TCP | Accès VPN (OpenVPN) | Peut être ouvert sur l’extérieur |

TCP/22 – accès SSH

Pour des raisons de sécurité, l’accès à la console SSH ne devrait jamais être ouvert sur l’extérieur.

Néanmoins si l’on souhaite tout de même ouvrir ce port, il faut autoriser son accès depuis le firewall intégré à FreePBX.

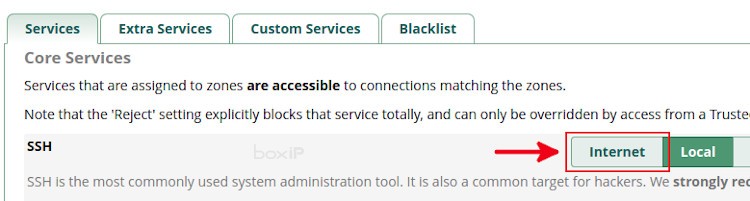

La configuration s’opère depuis le menu Connectivity > Firewall, puis depuis le menu hamburger sur la droite, descendre sur l’entrée Services.

Ajouter la zone « Internet » au service SSH et sauvegarder.

TCP/80 et TCP/443 – accès HTTP(S)

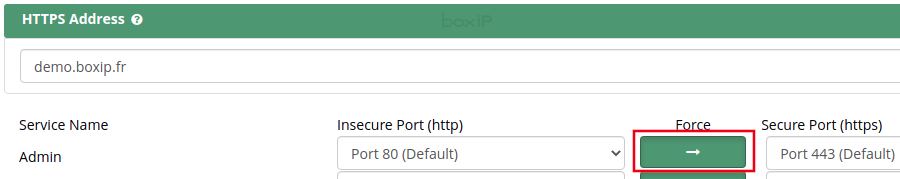

L’accès à l’interface d’administration se fait par défaut sur les ports 80 (HTTP) et 443 (HTTPS). Pour des raisons de sécurité, le port 80 devrait être désactivé car le trafic n’est pas chiffré.

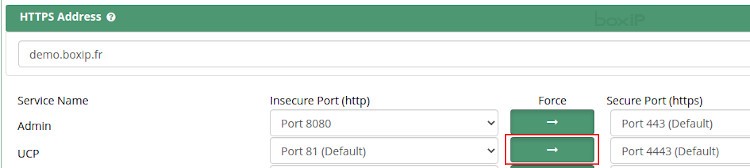

Cette configuration s’effectue depuis le menu Admin > System Admin > Port Management.

Cliquer sur le bouton « Force » et sauvegarder.

Si l’on souhaite installer un certificat TLS valide (ce qui est recommandé), on peut suivre notre tuto dédié : Installer Let’s Encrypt sur FreePBX.

Si l’interface d’administration doit être ouverte sur l’extérieur, il est recommandé d’en limiter l’accès par un filtrage IP.

TCP/1194 – OpenVPN

Accès OpenVPN pour les utilisateurs et les téléphones.

Ce service n’est disponible que si l’on a acheté le module System Admin Pro. Ce module est proposé pour une licence d’un an à seulement 19 euros (ou pour une licence 25 ans à 39 euros). C’est une contribution très abordable qui permet de soutenir financièrement le projet FreePBX.

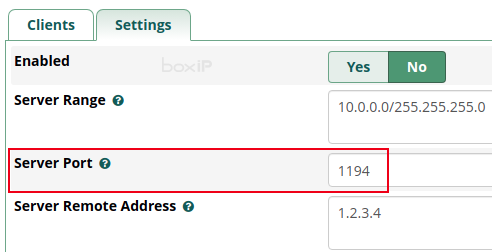

La modification du port d’écoute du serveur OpenVPN peut s’effectuer depuis le menu Admin > System Admin > VPN Server > onglet Settings.

Modifier le champ Server Port.

Communications téléphoniques (SIP)

| Port | TCP/UDP | Usage | Sécurité |

| 5060 | UDP | port SIP | Peut être ouvert sur l’extérieur |

| 5061 | TCP | port SIP sur TLS | Peut être ouvert sur l’extérieur |

| 10.000 à 20.000 | UDP | ports RTP | Peut être ouvert sur l’extérieur |

UDP/5060 – SIP

Il s’agit du port SIP standard. Le port SIP sert au transport de la signalisation.

Si on est amené à ouvrir ce port SIP sur l’extérieur, nous recommandons de modifier ce port par défaut. Il s’agit d’une solution simple qui permettra d’éviter les attaques de type script-kiddies qui, dans 99% des cas, scannent et cherchent à attaquer les ports par défaut des applications.

Le fait de modifier le port d’écoute d’une application n’est pas un élément de sécurité en soit, mais cela permet de réduire drastiquement le nombre de tentatives d’intrusion surtout pour les serveurs FreePBX exposés sur Internet.

Nous expliquons comment modifier ce port dans notre article Sécuriser son serveur FreePBX.

TCP/5061 – SIP sur TLS

Si l’on souhaite augmenter la sécurité de ses communications, il est préférable de sécuriser l’utilisation du port SIP via TLS.

Le service SIP sur TLS n’est pas actif par défaut. Si l’on souhaite l’activer ou modifier le port d’écoute, la configuration s’effectue depuis le menu Settings > Asterisk SIP Settings > onglet SIP Settings [chan_pjsip]

Comme pour le port SIP, si l’on est amené à l’ouvrir sur Internet, nous recommandons de modifier le numéro de port par défaut.

UDP/10.000 à 20.000 – RTP

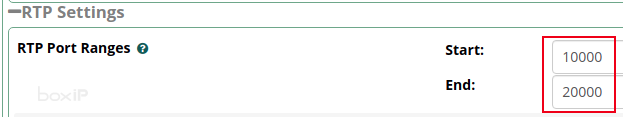

Il s’agit des ports RTP utilisés pour le transport des communications.

Cet intervalle de ports est modifiable depuis le menu Settings > Asterisk SIP Settings.

Il n’y a pas de raison de modifier cet intervalle de ports.

Ces ports peuvent être ouverts sur l’extérieur si nécessaire.

Interface utilisateur (UCP)

L’UCP (User Control Panel) est l’interface web disponible pour les utilisateurs de FreePBX.

C’est une interface différente de l’interface d’administration.

| Port | TCP/UDP | Usage | Sécurité |

| 81 | TCP | Interface web (HTTP) | Devrait être désactivé |

| 4443 | TCP | Interface web (HTTPS) | Peut être ouvert sur l’extérieur |

| 8088 | TCP | Softphone WebRTC | Ne pas ouvrir sur l’extérieur |

| 8089 | TCP | Softphone WebRTC chiffré | Peut être ouvert sur l’extérieur |

| 8001 | TCP | Serveur Node | Ne pas ouvrir sur l’extérieur |

| 8003 | TCP | Serveur Node (sécurisé) | Peut être ouvert sur l’extérieur |

TCP/81 et TCP/4443 – Interface web HTTP(S)

L’accès à l’interface web pour les utilisateurs se fait par défaut sur les ports 81 (HTTP) et 4443 (HTTPS). Pour des raisons de sécurité, le port 81 devrait être désactivé, car le trafic n’est pas chiffré.

Cette configuration s’effectue depuis le menu Admin > System Admin > Port Management.

Cliquer sur le bouton « Force » et sauvegarder.

Si l’on souhaite installer un certificat TLS valide (ce qui est recommandé), on peut suivre notre tuto dédié : Installer Let’s Encrypt sur FreePBX.

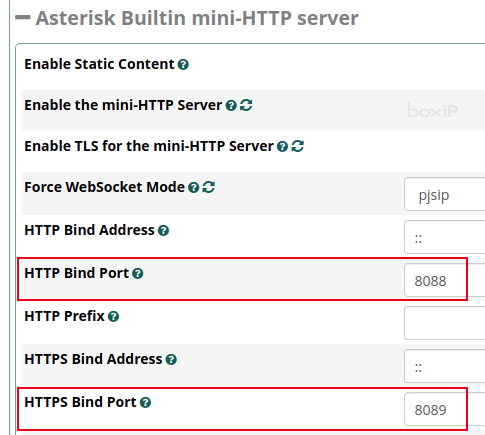

TCP/8088 et TCP/8089 – Softphone WebRTC

L’UCP de FreePBX intègre un softphone WebRTC (un téléphone logiciel intégré à la page web).

Pour des raisons de sécurité, le port 8088 ne devrait pas être accessible de l’extérieur car le trafic n’est pas chiffré.

Si l’utilisateur est connecté à l’UCP en HTTP, il utilisera le port 8088 pour le softphone WebRTC.

Si il est connecté à l’UCP en HTTPS, il utilisera le port 8089.

Il est possible de modifier les ports d’écoute depuis le menu Settings > Advanced Settings.

Les champs à modifier sont HTTP Bind Port et HTTPS Bind Port.

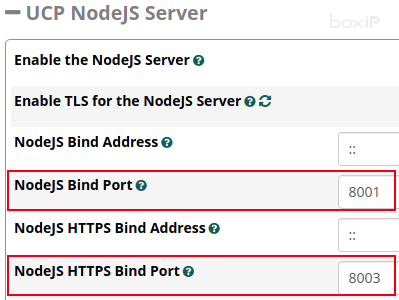

TCP/8001 et TCP/8003 – Serveur Node

Le port 8001 est utilisé par UCP sur HTTP, pour les salles de conférence, la messagerie instantanée, etc.

Le port 8003 est utilisé pour les mêmes services lorsque le service UCP tourne sur HTTPS.

Pour des raisons de sécurité, le port 8001 ne devrait pas être accessible de l’extérieur car le trafic n’est pas chiffré.

Il est possible de modifier les ports d’écoute depuis le menu Settings > Advanced Settings.

Les champs à modifier sont NodeJS Bind Port et NodeJS HTTPS Bind Port.

Autoprovisioning des postes téléphoniques

| Port | TCP/UDP | Usage | Sécurité |

| 84 | TCP | Serveur HTTP d’auto-provisioning | Ne pas ouvrir sur l’extérieur |

| 1443 | TCP | Serveur HTTPS d’auto-provisioning | Peut être ouvert sur l’extérieur |

| 21 | TCP | Serveur FTP | Ne pas ouvrir sur l’extérieur |

| 69 | TCP | Serveur TFTP | Ne pas ouvrir sur l’extérieur |

| 82 | TCP | Applications téléphoniques (HTTP) | Ne pas ouvrir sur l’extérieur |

| 3443 | TCP | Applications téléphoniques (HTTPS) | Peut être ouvert sur l’extérieur |

TCP/84 et TCP/1443 – Serveur HTTP(S) d’auto-provisioning

Ces ports sont utilisés pour l’auto-provisioning des postes téléphoniques compatibles.

Les postes Sangoma de la gamme P n’utilisent pas ces ports pour récupérer leur configuration (ils récupèrent leur configuration directement via le protocole SIP). Seuls les anciens postes téléphoniques Sangoma et la base DECT DC201 l’utilisent, ainsi que les téléphones d’autres constructeurs si l’on a acheté le module EndPoint Manager.

Pour des raisons de sécurité, le port 84 ne devrait pas être accessible de l’extérieur, car le trafic n’est pas chiffré.

Si le port 1443 doit être ouvert sur l’extérieur, il faut forcer l’authentification par nom d’utilisateur et mot de passe.

Il est possible de modifier les ports d’écoute ou de forcer l’utilisation de HTTPS depuis le menu Admin > System Admin > Port Management.

TCP/21 et TCP/69 – Serveurs FTP et TFTP

Ces ports sont utilisés si l’on choisit de réaliser l’autoprovisioning de nos postes via ces protocoles. Il faut privilégier l’autoprovisioning par HTTP ou HTTPS, ce qui est supporté par tous les téléphones modernes.

Ces ports ne devraient plus être utilisés de nos jours et encore moins ouverts sur l’extérieur. Le trafic n’est pas chiffré et ce sont des protocoles qui peuvent rencontrer des difficultés avec le NAT des routeurs.

TCP/82 et TCP/3443 – Serveur d’application pour les téléphones compatibles

Ces ports sont utilisés par les applications embarquées sur certains téléphones (Phone Apps) pour communiquer avec le serveur téléphonique.

Pour des raisons de sécurité, le port 82 ne devrait pas être accessible de l’extérieur car le trafic n’est pas chiffré.

Il est possible de modifier les ports d’écoute ou de forcer l’utilisation de HTTPS depuis le menu Admin > System Admin > Port Management.

Sangoma Talk (application pour Smartphone)

| Port | TCP/UDP | Usage | Sécurité |

| 5061 | TCP | port SIP sur TLS | Peut être ouvert sur l’extérieur |

| 10.000 à 20.000 | UDP | Ports RTP | Peut être ouvert sur l’extérieur |

| 8443 | TCP | Serveur Node | Port interne, ne pas ouvrir. |

TCP/5061 – port SIP sur TLS

Il s’agit du port utilisé pour la signalisation de la communication. Ce port a déjà été traité précédemment dans notre article.

UDP/10.000 à 20.000 – RTP

Il s’agit des ports RTP utilisés pour le transport des communications. Cet intervalle de ports a déjà été traité précédemment dans notre article.

TCP/8443 – Serveur Node

Il s’agit d’un port interne utilisé en local (127.0.0.1) par FreePBX. Il est référencé ici pour information, mais il ne devrait jamais être accessible depuis l’extérieur.

Sangoma Phone (softphone sur ordinateur)

| Port | TCP/UDP | Usage | Sécurité |

| 6443 | TCP | Signalisation et accès API | Peut être ouvert sur l’extérieur |

| 10.000 à 20.000 | UDP | Ports RTP | Peut être ouvert sur l’extérieur |

TCP/6443 – Signalisation et accès API

Il s’agit du port permettant au softphone de communiquer avec FreePBX. Le trafic est chiffré. Il peut être ouvert sur l’extérieur.

UDP/10.000 à 20.000 – RTP

Il s’agit des ports RTP utilisés pour le transport des communications. Cet intervalle de ports a déjà été traité précédemment dans notre article.

Zulu (application pour ordinateur et smartphone)

| Port | TCP/UDP | Usage | Sécurité |

| 8002 | TCP | Signalisation | Peut être ouvert sur l’extérieur |

| 10.000 à 20.000 | UDP | Ports RTP | Peut être ouvert sur l’extérieur |

TCP/8002 – Signalisation

Il s’agit du port utilisé par le client Zulu pour communiquer avec FreePBX. Ce port peut être ouvert sur l’extérieur, le trafic est chiffré et l’accès nécessite un nom d’utilisateur et un mot de passe.

UDP/10.000 à 20.000 – RTP

Il s’agit des ports RTP utilisés pour le transport des communications. Cet intervalle de ports a déjà été traité précédemment dans notre article.

Nous avons fait le tour des ports réseau utilisés par FreePBX.

Pour être complet, il faut ajouter la plage de port 6.000 à 6.199 qui sont des ports réservés utilisés en local (127.0.0.1) par FreePBX.

Nous avons toutes les informations pour identifier correctement les flux réseau de notre serveur.

Notre documentation est enrichie très régulièrement. N’hésitez pas à nous suivre via notre flux RSS ou sur les réseaux sociaux (Twitter ou LinkedIn).

Découvrez nos abonnements trunk SIP

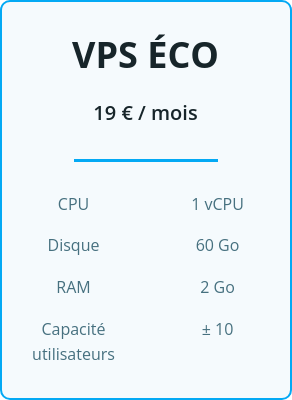

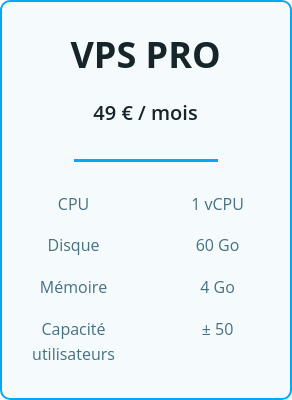

Optez pour un serveur FreePBX en mode Cloud

Aucune réponse